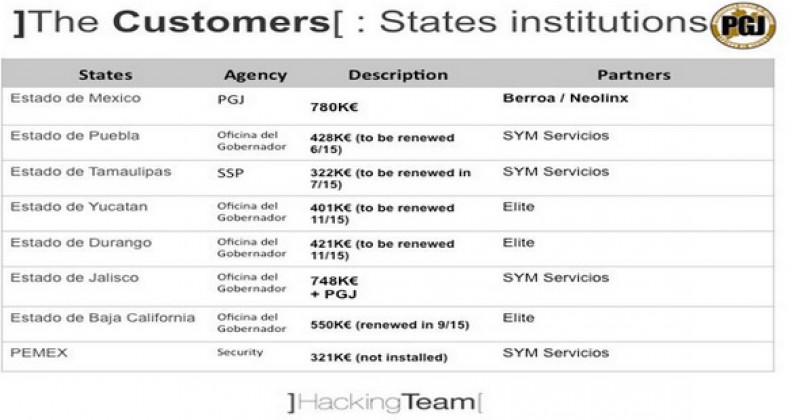

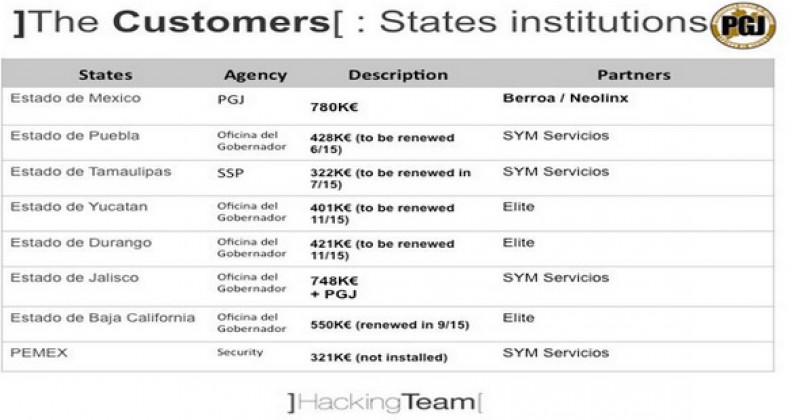

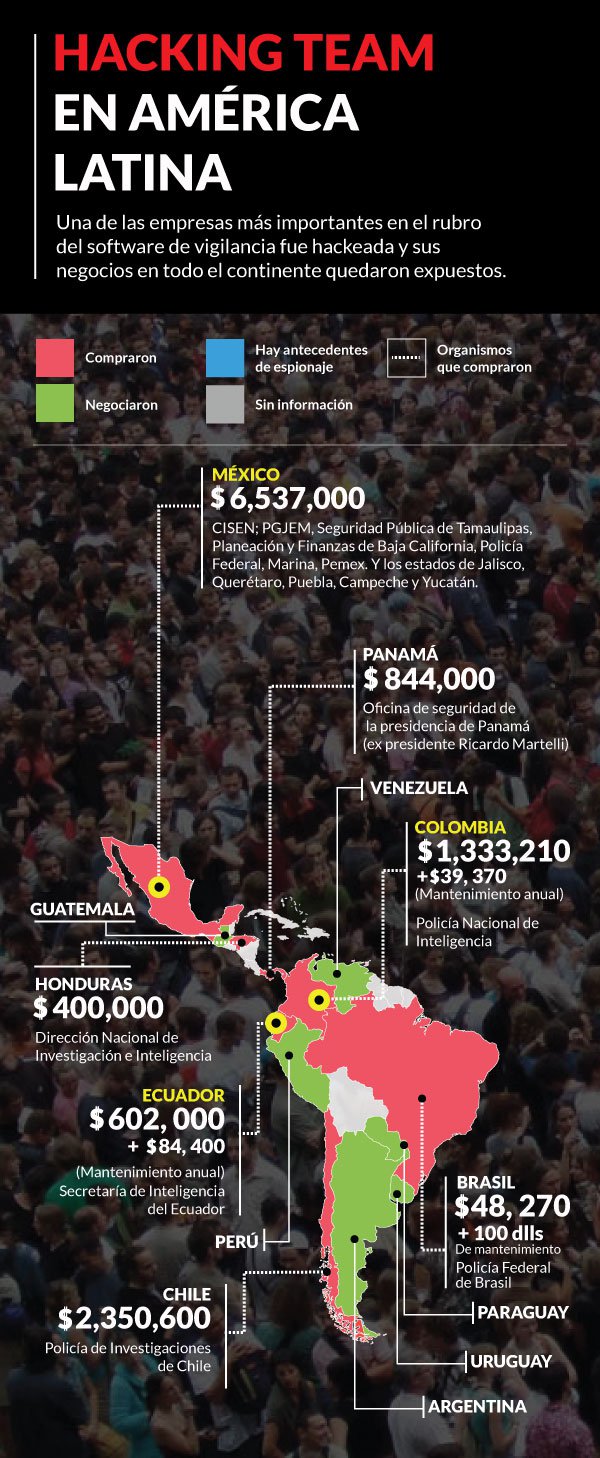

MÉRIDA, MX.- La oficina del gobernador de Yucatán aparece como el comprador de equipos de malware de la empresa italiana especializada en espionaje digital Hacking Team, así lo señala el estudio Hacking Team: malware para la vigilancia en América Latina publicado hoy por el portal Aristegui Online, confirmando lo que publicamos en Infolliteras.com el año pasado sobre el ilegal espionaje realizado en el estado a través de tecnologías adquiridas en Italia.

En efecto. A pesar de las evidencias luego de haber sido señalado como uno de los clientes de Hacking Team -desarrollador de agresivas tecnologías que permiten invadir y robar información de teléfonos móviles y computadoras y conocer contraseñas, mensajes y correos electrónicos, contactos, llamadas y audios de teléfono, micrófono y webcam- el gobierno de Yucatán rechazó haber adquirido licencias del spyware denominado Remote Control System Galileo, creado por esta empresa para fines de vigilancia electrónica de opositores, periodistas y críticos de gobiernos.

Sin embargo, como se recordará, Wikileaks dio acceso a un millón de correos electrónicos entre los hay 551 que mencionan a Yucatán y las negociaciones entabladas a partir de 2014 entre la empresa italiana con sede en Milán y el Gobierno del Estado de Yucatán. Los mails también explican el proceso de las compras de las licencias para operar las tecnologías de Hacking Team realizadas por parte del Gobierno del Estado y vigentes hasta noviembre de 2015. Material que hemos revisado minuciosamente, encontrando, además, la dirección en la colonia Gonzalo Guerrero, donde se capacitó al personal e instalaron los equipos, según Hacking Team.

Aristegui Online da a conocer que “una tabla elaborada por Hacking Team dice que los gobiernos de Jalisco, Yucatán, Durango y Campeche compraron estos programas para “las oficinas del gobernador”. Según el análisis legal de Derechos Digitales, estas oficinas no tienen permitido operar el equipo de espionaje”.

Asimismo, explica, que los correos filtrados de Hacking Team permiten conocer que las infecciones se realizan al abrir todo tipo de archivos de Word y presentaciones de Power Point. Es decir, la infección se podría realizar a través del envío de boletines de prensa, en pocas palabras. (Fuente: Infolliteras)